Um erro muito comum quando vejo as implementações de Sentinel em clientes é não executar as automações.

Para entender o problema, é interessante interligar com aplicações Power Platform como o Power Apps, onde o usuário precisa autorizar a conta do Office 365 para que o app execute. Isso é feito na primeira execução e o Power Apps ou Power Automate irá guardar o usuário da conexão.

O mesmo acontece com as automações do Sentinel, elas não estão necessariamente interligadas a uma Automation Account e com isso é necessário autenticar todas as conexões!

Como saber se tenho automações não autenticadas?

Abra o Sentinel e clique em Automações.

Ao abrir clique na opção que irá aparecer no topo da lista do lado direito “API Connections”.

Faça um filtro pelas automações que estão com erros.

Para as automações que estão com erro na conexão, abra suas propriedades e vá para a opção “Edit API Connection” e voilá achou o problema 😊

Lembrando que as conexões de API podem ser diversas, Office 365 se for o envio de email, chave para aplicações, SAS para storage e outro dado especifico que tenha sido usado na automação e precisa ter a credencial.

Agora poderá ver que as mesmas automações com erro irão aparecer como “Connected” indicando que estão agora funcionando.

Outra feature que estava em private preview para MVPs e parceiros e agora se tornou público é o recurso de mapeamento dos alertas e huntng queries do Sentinel com a matriz de cobertura do MITRE.

Esse recurso não gera um custo já que ele é um dashboard que demonstra a matriz ao inves da lista de itens.

Como MITRE é mapeado atualmente

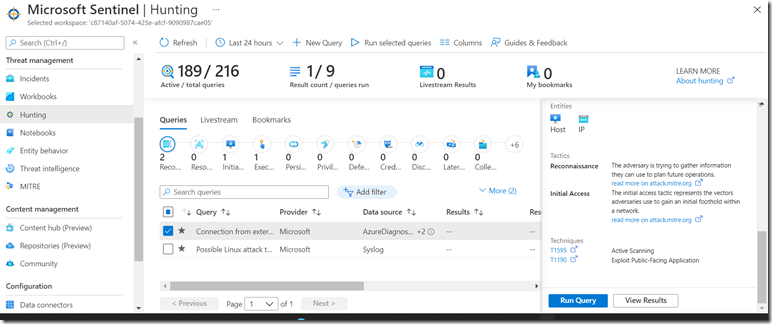

Hoje os alertas e hunting queries já trazem as técnicas MITRE que estão sendo abordadas como mostra a imagem abaixo:

Podemos observar que as táticas e técnicas já são mapeadas tanto no cabeçalho quando em cada um dos itens de pesquisa ativa do Sentinel.

Mas esses dados estão desestruturados e é necessário clicar para fazer um filtro das vulnerabilidades com o mapa de cobertura do MITRE, muito usado hoje.

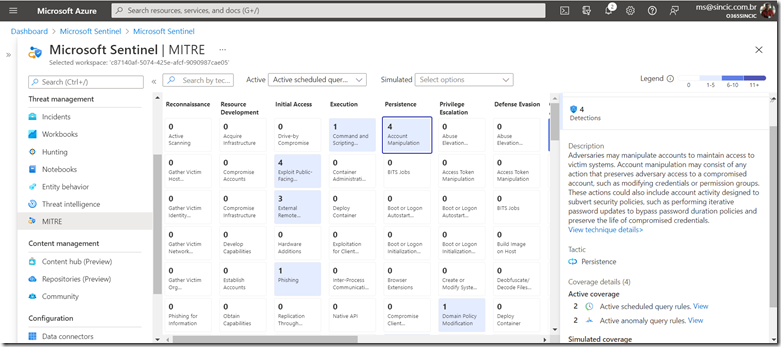

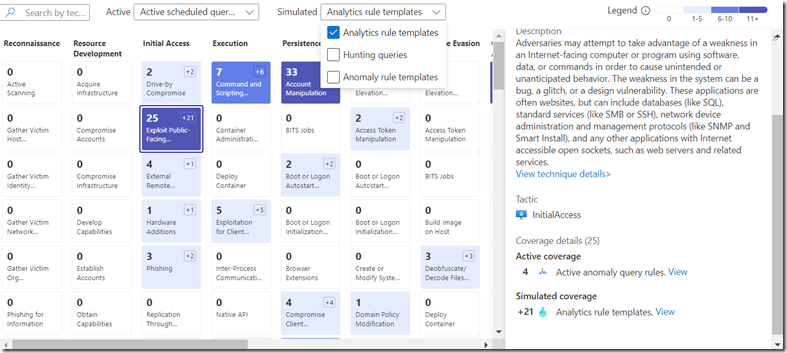

Como o MITRE será mapeado agora com o Preview

Os mesmos dados da consulta acima, agora podem ser visto diretamente no mapa de cobertura MITRE:

Com esse mapa ficará muito mais fácil categorizar os diferentes tipos de vulnerabilidades que preciso me proteger já que ele me traz a possibilidade nos detalhes de abrir as queries que geraram os diferentes pontos de atenção!

Alem disso, tambem é possivel com a opção Simulated mapear quantos diferentes tipos de vulnerabilidades eu tenho cobertura, mesmo que não tenha resultado na query hoje.

Esse efeito de simulação é muito interessante pois me permite saber se o Sentinel tem o necessário para cobrir todos os pontos que me interessam e me permitirá ter uma visão gerencial incluindo as hunting queries que eu mesmo crie.

Anuncio do Public Preview: What’s Next in Microsoft Sentinel? - Microsoft Tech Community e documentação View MITRE coverage for your organization from Microsoft Sentinel | Microsoft Docs

Um dos programas que a Microsoft disponibiliza a MVPs e parceiros é participar de previews privados para funcionalidades de Cloud Security.

Um destes recursos liberados para Public Preview recentemente foi o Log Search and Restore onde pode-se estender o tempo de log do Analytics alem de utilizar o próprio Sentinel para ler os dados destes logs armazenados.

Limitação Atual

Na versão GA o Sentinel guarda os logs por até 2 anos, sendo que pela interface visual é possivel configurar 90 dias e via PowerShell para até 755 dias.

Alem disso, ao configurar para 2 anos o log acaba gerando um custo mais alto por estar vinculado ao preço de armazenamento do Log Analytics que é por Giga.

Novos Limites e Custo

Neste Preview o log agora poderá ser guardado por 7 anos (2520 dias) alem de ter um custo menor que será divulgado no GA, porem muito menor que o atual.

Assim como no GA atual, a alteração pode ser feita via PowerShell para os 7 anos.

Mas para ajudar, vc pode usar o aplicativo disponibilizado no GitHub onde poderá escolher as tabelas e o tempo de arquivo para operação. Ou seja você pode colocar a tabela de alertas por 5 anos e a tabela de incidentes por 2 anos.

Link para o aplicativo de configuração: Azure-Sentinel/Tools/Archive-Log-Tool/ArchiveLogsTool-PowerShell at master · Azure/Azure-Sentinel · GitHub

Usando o Recurso

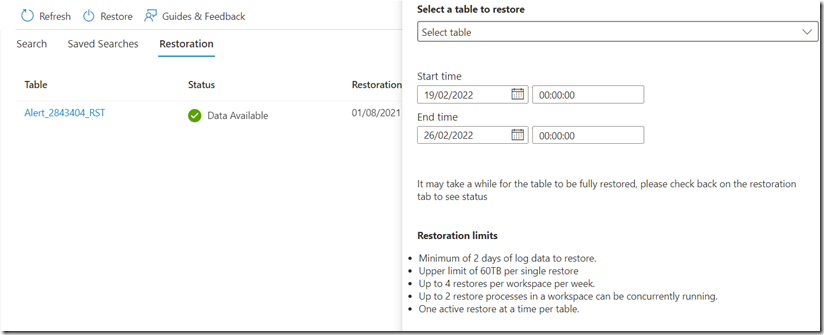

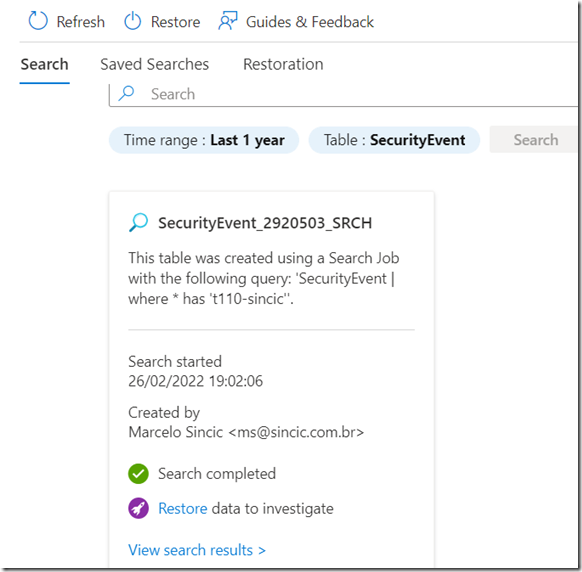

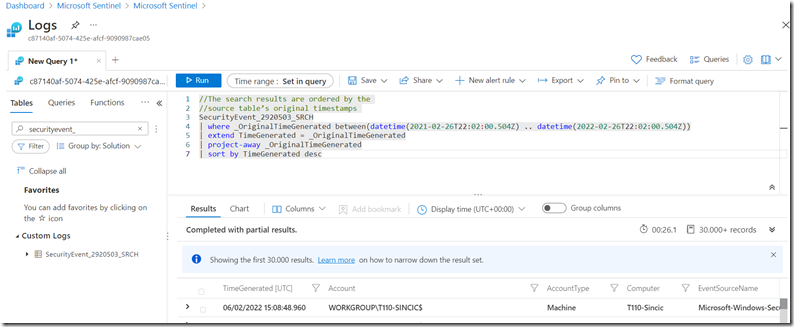

Vou demonstrar com prints abaixo do meu Preview como fiz o processo de Restore, Search e o resultado final.

Executando um Restore com o nome da tabela que desejo, a data inicial e final:

Na sequencia executei uma consulta abordando o tempo que configurei do Restore da tabela SecurityEvents com o nome do meu servidor:

Por fim, o resultado é uma nova Custom Table no Log Analytics com o nome indicado acima e os mais de 3 anos de eventos restaurados!!!

Anuncio do Preview: What's New: Search, Basic Ingestion, Archive, and Data Restoration are Now in Public Preview - Microsoft Tech Community