Ontem a discussão estava acirrada no meu grupo de trabalho por causa da noticia de que a Microsoft iria bloquear o HD que tivesse o Windows 8 instalado.

Em primeiro lugar isso não é inteiramente verdade, pois vários instalaram o SO e sabem que não foi necessário e não será obrigatório ter UEFI para instalação do Windows 8.

O Windows 8 ainda é um Technical Developer Preview, o que significa que nem pode ser chamado de Beta, portanto não há um compromisso de que todas as opções apresentadas sejam implementadas. Alem disso, não há certeza de como serão implementadas. Portanto, toda este discussão se baseia em suposições.

O que é o UEFI ?

Significa Unified Extensible Firmware Interface e irá substituir o boot atual que ainda é escrito em 16 bits e exige conversão de comandos, enquanto o UEFI é baseado em 64 bits.

Não se trata de uma invenção nova, começou a ser desenhada em 1995 com o nome de EFI e hoje se tornou um padrão entre os fabricantes de hardware e software (http://www.uefi.org/about/).

Uma das caracteristicas do UEFI é que ele permite instalar um SO diretamente na flash. Para quem já instalou um servidor novo da Dell, por exemplo o R710, já viu a aplicação que ele possui para auxiliar a instalação do SO? Este é um exemplo de UEFI boot.

O que é o Secure Boot ?

Um dos recursos novos adicionado ao UEFI é a possibilidade de o Kernel do SO indicar um chave assimétrica (Key Pairs) e apenas driver que estejam com assinatura digital sejam instalados. Essa feature já existe em alguns Macs (EFI Boot) e previne rootkits, dai o motivo de menor número de invasões.

Esse recurso não é novidade, alterar a versão do SO de equipamentos da Apple exige jailbreaks e caso a Microsoft resolva lançar o Windows 8 nas versões OEM com o UEFI travado não seria uma prática diferente da que muitos SOs já utilizam.

Rumores envolvendo Linux

Foram publicados em muitos lugares que a intenção seria a Microsoft proibir Linux baseados em um post na internet.

Porem, quem ler o post completo irá notar o trecho abaixo onde o autor não está dizendo que Linux não irá funcionar e sim que o problema é que as distribuições Linux e os Drivers nem sempre possuem assinatura digital, o que faria com que o UEFI entenda como rootkit e aborte a inicialização.

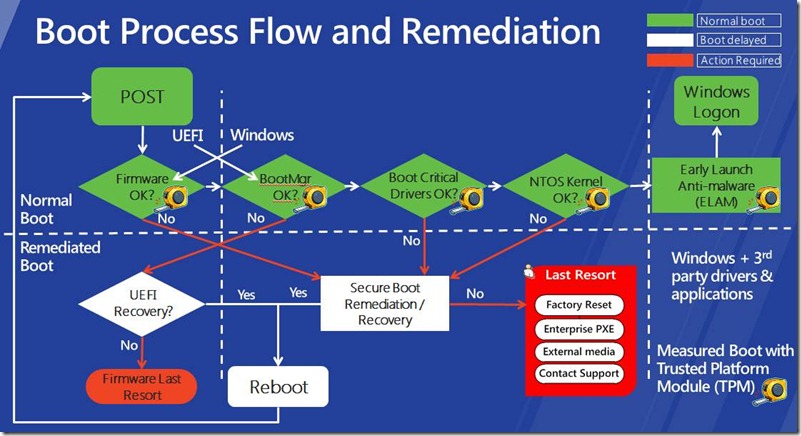

Para entender o processo do boot utilizando UEFI veja o diagrama abaixo e assista a palestra em http://channel9.msdn.com/Events/BUILD/BUILD2011/HW-457T onde foi apresentado o Secure Boot.

Conclusão

Caso seja travado na BIOS a opção de alterar o UEFI em máquinas compradas com Windows 8 OEM, basta comprar uma maquina que não seja com Windows 8 e instalar o SO que desejar, inclusive o próprio Windows 8 em dual boot como já fazemos atualmente.

Ou então, como falou o próprio analista que jogou a questão no mercado, assinar o kernel e os drivers de Linux.