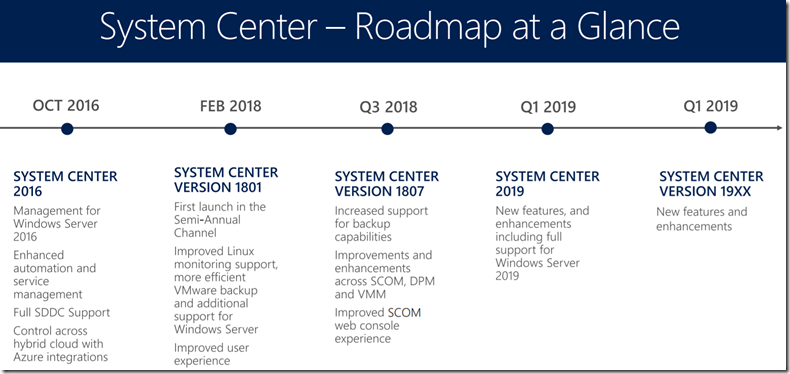

Como conhecido, o System Center saiu em sua nova versão, agora seguindo o mesmo conceito de Branch (Current Branch) do Windows. De agora em diante veremos as versões seguindo o numero que indica a edição:

A versão 2019 da suite não teve alterações em layouts ou funcionalidades principais, mas acrescenta diversos recursos novos.

Atualmente temos disponivel a nova versão 1801, que se aproxima muito do que será a versão 2019 que terá como build 1901 com data de lançamento previsto em Março.

Estes recursos podem ser visualizados no link: https://thesystemcenterblog.com/2018/09/25/whats-new-in-system-center-2019/

Upgrade do System Center Configuration Manager

O SCCM já desde a versão 2016 tem o upgrade como uma funcionalidade nativa e automática. Sempre foi muito estável e fácil de ser realizada, ficando disponivel em Administration –> Updates and Services:

_thumb.png)

Após iniciado, pode-se ir pelo menu da barra superior e acompanhar toda a instalação passo a passo:

_thumb.png)

Lembrando que não é possivel interagir com o upgrade após iniciado, mas em caso de se escolher deixar as features desabilitadas no menu mostrado na primeira imagem, escolha a opção Features para incluir uma das novas.

Pessoalmente sempre prefiro fazer a instalação dos upgrades sem selecionar features e depois incluir as que desejo, assim posso estudar o impacto e real necessidade de mais componentes sendo executados no servidor.

Upgrade do System Center Service Manager

Tambem simples de ser realizado, insira a midia do SCSM e ele já entrará no modo de upgrade onde você irá selecionar qual dos servidores locais está sendo atualizado. Lembrando que é importante saber a estrutura para escolher a função correta do servidor que está sendo atualizado, no meu caso o Management Server:

_thumb.png)

_thumb.png)

A atualização é bem tranquila, e ao final já está executando. O novo portal de auto-serviço agora oferece a experiencia HTML5 sem necessidade de componentes adicionais:

_thumb.png)

Upgrade do System Center Operations Manager

A Microsoft realmente aprendeu a fazer upgrades de versão com o System Center transparentes, rapidas e eficientes. O mesmo vale para o SCOM.

Similar ao SCSM, basta incluir a midia e executar o modo de upgrade:

_thumb.png)

_thumb.png)

A mensagem de Warning na tela acima existe desde as versões anteriores. Como os instaladores do System Center não pedem chave, em alguns é necessário fazer a inserção da chave posteriormente.

Para inserir a chave, execute o PowerShell do SCOM e utilize o comando, lembrando que agora a chave de instalação do System Center é a mesma para toda a suite desde a versão 2012:

Set-SCOMLicense -ProductId 'xxxxx’

Upgrade do System Center Orchestrator e Virtual Machine Manager

Para fazer o upgrade do SCO tive que primeiro desinstalar o servidor. O motivo no meu caso foi a instalação de um update no meio do ano que era beta e com isso o upgrade automático não é possivel.

Nesses casos, faça a desinstalação do servidor com a opção Retain Database ativada, mesmo sendo a do SCVMM a do Orchestrator é similar:

_thumb.png)

Depois de desinstalar a versão anterior, ou mesmo para um refresh, refaça a instalação com a opção de utilizar um banco de dados já existente:

_thumb.png)

_thumb.png)

_thumb.png)

Com isso a instalação tanto do System Center Orchestrator quanto do Virtual Machine Manager finaliza com os mesmos dados existentes.

Em muitos casos, o Orchestrator e o Virtual Machine Manager para no meio da instalação com um erro genérico de banco de dados, com a mensagem: “DBSetup.exe fails with unknown error 0x800A0E7A”

Se isso acontecer no seu caso, baixe e instale o SQL Server 2012 Native Client – QFE disponivel em https://www.microsoft.com/en-us/download/details.aspx?id=50402

Upgrade do Windows Server 2019 com Serviços de System Center

Em alguns dos servidores, antes de fazer o upgrade do Windows realizei o upgrade do System Center.

Isso porque o System Center 2019 é compativel com o Windows Server 2012 R2, mas o contrário não. Isso quer dizer que é mais confiavel primeiro o upgrade dos serviços e depois do Sistema Operacional que tambem é compativel.

_thumb.png)

Conclusão

O upgrade dos servidores System Center são estáveis, mas lembre-se de sempre ter um backup das bases de dados se ocorrer um problema nessas fases.

Tambem é importante lembrar das regras de ordem, em geral os Management Servers antes das outras funções.